El siguiente texto, relata como el usuario de GnuSocial https://gnusocial.net/vitama consiguió pasarme el !binareto que os planteamos esta semana santa, he reproducido casi íntegramente el texto que me envió, porque creo que pasarlo a un formato de relato de ficción, le haría perder eso tono de espontaneidad y vivencia que tiene, y mi intención es ¿quien mejor para contar la historia detrás de este reto que sus propios protagonistas?

Se que el reto era difícil, algunas personas me lo han indicado, pero comprender que es difícil, poder valorar la dificultad de un reto, desde la posición del autor, al ver los comentarios sobre la dificultad intente balancear un poco esa dificultad soltando pistas importantes en el grupo.

Me gustaría también que este articulo valiera para que aquellas personas que jugaron el reto, y aunque no consiguieran pasarlo, nos dejaran su opinión sobre el mismo en los comentarios criticas,consejos,etc..

A continuación os dejo con el relato que vitama me envió:

Descargué el mensaje y vi varios términos que no tenían sentido para

mí como lo de NODO y eso, así que releí el artículo y vi un enlace a

la historia que precede al reto, esto me dio las nociones básicas de

que trataba la historia y como intentar destruir la matriz.Cuando me enfrenté por primera vez al mensaje intenté someterlo a los

descifrados más básicos, como el Cesar, Base64, aunque no parecía

este, ninguno fructífero. Se conectó un amigo al canal del programa

que usamos para hablar (Team Speak 3), y le pedí ayuda, pero no

conseguía nada, se le veía aun mas perdido que yo así que estuve

buscando sobre historia ateniense y la guerra del Peloponeso(por la

frase que aparecía al final del mensaje) y esto me sugirió usar un

poco la cabeza así que busqué las palabras clave «Atenas y

criptografía» vi varios resultados, uno de ellos la Escítala, que era

un antiguo método que usaban para cifrar mensajes ya había visto otras

veces este, pero nunca lo había usado, probé en varias herramientas

online pero ninguna me daba un resultado coherente, solo se veía la

palabra amigos en el principio, luego todo dejaba de tener sentido.Sin saber que hacer entré en el grupo !binareto para intentar ver si

había alguna pista sobre el criptograma inicial, allí vi varias

referencias a la verticalidad y una a la obra de Julio Verne «Viaje al

centro de la tierra» busqué de nuevo palabras clave ya que no he leído

el libro, «Viaje al centro de la tierra y criptografía» y encontré una

referencia al capítulo 3 de la obra donde se explicaba que lo primero

que había que probar para un criptograma es poner las palabras una

bajo la otra y leer en vertical, así que probé a ponerlas en un editor

de texto y, al igual que la escitala se veía la palabra amigos, pero a

partir de ahí perdía la coherencia.Ya era tarde y mi amigo estaba cansado, así que se retiró, yo no podía

dejarlo ahí así que seguí dándole vueltas, hasta que me di cuenta de

que si apartaba la L hacia la derecha, la frase podría seguir como

SENTIMOS, luego podría quitar la Z y quedaría un LA, luego la P y

quedaría un TARDANZA y así proseguí ilusionado pero al llegar a la

siguiente, no había nada que pudiese apartar para darle sentido, era

muy tarde y decidí que habiendo encontrado la regla mañana seguiría

con la cabeza más fresca. Al día siguiente nada mas despertarme abrí

el editor de texto y decidí que era un formato que me dificultaba la

comprensión, así que hice un diseño en un programa con una cuadrícula,

donde al fin todo tomo sentido, vi que ahí no había espacio, que mas a

delante sí, que luego hacían falta dos y finalmente coloque la L dando

sentido al mensaje entero que decía: «AMIGOS SENTIMOS LA TARDANZA PERO

HEMOS SUFRIDO BAJAS ESTAMOS MONTANDO UNA NODO CON DOCU QUE HEMOS

HACKEADO A SYSCORP CONECTAR A META.ML»Conecte a la dirección meta.ml allí había una carpeta llamada

“public”, dentro del fichero de robots.txt también había un comando

para deshabilitar la indexación de otra carpeta llamada prívate, donde

se pedía usuario y contraseña para acceder, entre en la carpeta public

donde de podía ver la documentación que habían hackeado a syscorp y

diversos logs y ficheros, en uno de los logs había intentos de

conexión a una especie de panel de pedidos, lo primero que pensé fue

que la cosa se estaba poniendo seria así que abrí mi máquina virtual

de Kali Linux y en ella me dispuse a repasar como usar SQLmap ya que

no he realizado mucho hacking en mi vida, aprendí cómo funcionaba y le

puse a testear la dirección ip de la maquina, del gestor de pedidos

que aparecía en el log donde encontró una vulnerabilidad que me

permitió acceder a la base de datos «Juego» en la que había una tabla

usuario con el nombre y la contraseña.Ya había hecho en mi vida alguna página donde tenía que almacenar

contraseñas así que sabía que estaba cifrada en MD5 y también

recordaba que podía ser que en internet estuviese en alguna base de

datos ya asociada a su palabra sin cifrar, y efectivamente ahí estaba

la contraseña. Probé a acceder con las credenciales obtenidas y

¡Premio! accedí a la página del gestor de pedidos, donde se

gestionaban los pedidos allí vi algunos pedidos marcados por su id y

algunos clientes que habían realizado pedidos de implantes neuronales,

robots sexuales,etc.. los demás datos funciones no tenían mucho

sentido(para mí) y no revelaban mucho sobre el reto, por más que

investigaba, no encontraba nada, así que intente otra vez encontrar

pistas en el grupo de GNUSocial.Ahí vi alguna pista que apuntaba a Ashley Madison, no sabía ni que era

pero lo investigue sin resultado, ya que las primeras búsquedas solo

me mostraban que había sido hackeada, pero ningún detalle del como, es

mas salían sus directores diciendo que había sido alguna empleada.Por la noche ese día, volví a contactar con mis amigos y por el simple

hecho de irles contando lo que había logrado para que pudiesen

ayudarme, se me ocurrió meter los datos concretos de pedidos ya

realizados en la sección preparada para reprocesar pedidos, en ese

momento el gestor de pedidos mostro un error diciendo que el pedido

esta duplicado, que si continuaba el gestor de pedidos podría

reiniciarse, así que lo hice y como por arte de magia el gestor se

reinicio y aparecí en el consola de la ia aparecí en donde podría

introducir el virus, pero no tenía el código probé varias cosas, sin

éxito, hasta que al fin me quedó claro que el código debería estar en

la sección /prívate(oculta, pero que se mostraba en el robots.txt), me

enfoqué en ella, pero otra vez nada daba resultados probé todos los

usuarios que estaban en el log y contraseñas básicas con hydra,

intenté también una fuerza bruta por diccionario, pero nada, pensé que

tal vez la pista estuviese en el archivo programado en C que se veía

en las carpetas, pero intentándolo compilar y buscando las librerías

que no tenia, vi que era una archivo de ejemplo de uso que se ofrecía

por los desarrolladores que no estaba modificado y que no tenía nada

que me sirviese, probé varias herramientas de Kali por si se me pasaba

algo obvio para acceder.Busque cómo funcionaba el método de autentificación http-header, vi

que funcionaba conjugando el archivo .htacces que apuntaba a otro

archivo donde estaban las contraseñas, y lo intenté por SQLi pero me

hacía falta un full path disclosure que no tenia para poder saber

donde estaba y leerlo, además puede que ni siquiera tuviese acceso.Desesperado fui a dormir y al día siguiente no fue hasta por la noche

que quise probar de nuevo a buscar sobre Ashley Madison y encontré un

artículo curioso que hablaba de algunas de las peores contraseñas

usadas en Ashley así que con toda la lista de usuarios del log e hydra

fui probando hasta que por fin di con la clave, conseguí acceder e

ilusionado leí los archivos, había una especie de bitácora donde se

indicaba que lo estaban pasando muy mal, sus incursiones para

conseguir la documentación hackeada o intentar conseguir

vulnerabilidades había acabado con la mayor parte del equipo con el

cerebro frito por los programas de “hielo negro”el que escribía la

bitácora, estaba a punto de tirar la toalla y por eso nos envió el

correo, como la “ultima esperanza de la humanidad”, vi que uno de los

archivos que encontré en el directorio fuentes, tenía un nombre que me

hacía creer que era el virus que necesitaba pero estaba encriptado en

PGP. En los archivos, del blog se indicaba que habían estado

trabajando en el virus de mike un tal sauron, y que lo único que

necesitaban era encontrar una vulnerabilidad para acceder a la ia, y

parece ser que en una de sus últimas incursiones, consiguieron hablar

con un empleado descontento de syscorp quien les indico que el gestor

de pedidos tenía una vulnerabilidad que provocaba su reinicio si esta

se explotaba y que daría acceso al terminal de la IA, puesto que esta

estaba conectada al gestor de pedidos. También me di cuenta de que

detallaba sospechosamente como el tal Sauron(el que estaba trabajando

con el virus) se había quitado la vida con las páginas del capítulo 19

de el “Silmarillion” Así que fui probando nombres, de ese capítulo

hasta que di con el correcto y puede descifrar el archivo de virus y

conseguí el código,avisé a mis amigos y me prepare para el final.Volví a la plataforma de pedidos, reactive la vulnerabilidad y metí el

código del virus en el campo indicado, y al consola empezó a escupir

mensajes

====DESACTIVACION DE TODOS LOS PROCESOS DE ANTI-INTRUSSION ===== BORRADO REMOTO DE BACKUPS EN NODOS ADYACENTES Y NODOS ESPEJO========

====BORRADO RECURSIVO DE TODAS LAS CARPETAS RAIZ==========

====INFECCION DE PROCESOS Y SUB-PROCESOS DE KERNEL========

====APAGANDO NODO PRINCIPAL DE MATRIZ==================== LA MATRIX HA SIDO DESTRUIDA y…¡¡SIII!! Humanidad salvada, matriz destruida, ahí

concluyó el reto. Fue muy divertido la verdad. Ojalá hubiese seguido

un poco mas joajana. Un saludo.

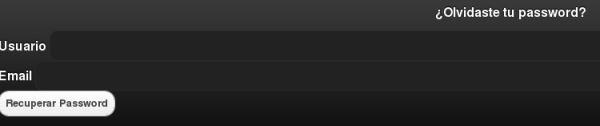

Aclaración, después, d el relato de vitama, algunas personas pueden pensar que técnicas como la SQLI son para personas con un perfil mas técnico,y pueden estar en razón, pero para ello quiero decir que en el reto había las «pistas» adecuadas para tomar varios caminos de resolucion, y uno de los caminos permitía acceder al gestor de pedidos sin necesidad de hackearlo, simplemente encontrando la función del gestor de recuperar la contraseña introduciendo el usuario y email asociado correcto.

Muchas gracias a todos por jugarlo, espero que tengamos mas ocasiones para hacer cosillas de este tipo y enhorabuena a vitama(no se si hay otras personas que se lo han pasado,y no lo han dicho públicamente) por pasarselo.

Muy interesante, felicidades y en hora buena.

v ya lo sabe :)